权限设计,构建安全、高效的信息系统

权限设计是一个涉及多个层面的复杂过程,通常包括以下几个方面:

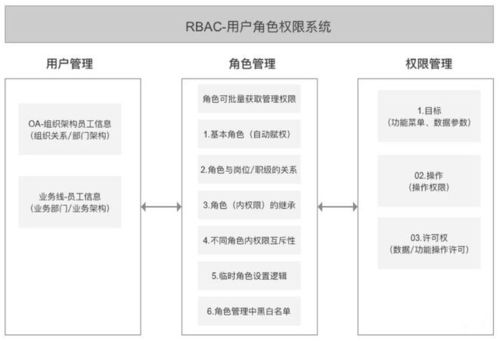

1. 权限模型:首先,需要确定使用的权限模型。常见的权限模型有角色基权限(RBAC)、属性基权限(ABAC)等。角色基权限模型是将权限与角色关联,用户通过分配角色获得相应的权限。属性基权限模型则更加灵活,可以基于用户的属性、资源属性、环境属性等进行权限分配。

2. 权限粒度:确定权限的粒度,即权限的最小单位。粒度越小,权限控制越精细,但管理起来也越复杂。通常,权限粒度需要根据实际需求进行平衡。

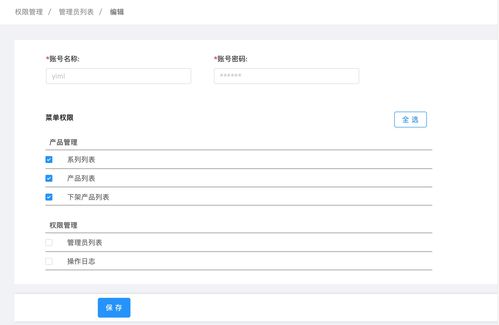

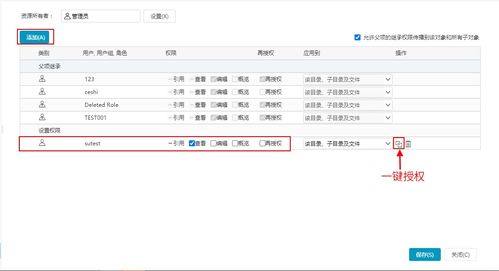

3. 权限分配:根据权限模型和粒度,将权限分配给用户或角色。这通常涉及到权限管理系统的设计和实现。

4. 权限验证:在用户尝试访问资源时,系统需要验证用户是否具有相应的权限。这通常涉及到用户身份验证、权限检查等过程。

5. 权限变更:随着业务的变化,权限可能需要进行调整。因此,权限设计需要考虑权限变更的灵活性和安全性。

6. 权限审计:为了确保权限设计的有效性和安全性,需要进行权限审计。这通常涉及到对权限分配、权限验证等过程的记录和审查。

7. 权限管理:权限管理是权限设计的重要组成部分,包括权限的创建、分配、撤销、变更等操作。权限管理需要考虑权限的集中管理、权限的委托、权限的继承等问题。

8. 权限安全:权限设计需要考虑权限的安全性问题,包括防止权限滥用、防止权限泄露等。这通常涉及到权限的加密、权限的访问控制等。

9. 权限优化:随着业务的发展,权限设计可能需要进行优化。这通常涉及到权限的简化、权限的合并等问题。

10. 权限文档:为了方便权限的管理和使用,需要编写权限文档。权限文档应该详细描述权限模型、权限粒度、权限分配、权限验证等过程。

以上是一个基本的权限设计框架,具体的实现可能因应用场景和需求而异。在设计权限时,需要充分考虑业务需求、安全需求、管理需求等因素,确保权限设计的有效性和安全性。

深入解析权限设计:构建安全、高效的信息系统

随着信息技术的飞速发展,信息系统在各个行业中的应用越来越广泛。权限设计作为信息系统安全的基础,对于保障数据安全、维护系统稳定运行具有重要意义。本文将深入解析权限设计的相关概念、策略和实现方法,帮助读者构建安全、高效的信息系统。

一、权限设计的定义与重要性

权限设计是指对信息系统中的用户、角色和资源进行访问控制的过程。通过权限设计,可以确保只有授权的用户才能访问特定的资源,从而保护数据安全、防止非法操作。权限设计的重要性体现在以下几个方面:

保障数据安全:权限设计可以防止未授权用户访问敏感数据,降低数据泄露风险。

维护系统稳定:合理的权限设计可以避免用户误操作,减少系统故障。

提高工作效率:权限设计可以根据用户角色分配相应的权限,让用户专注于自己的工作范围,提高工作效率。

二、权限设计的基本原则

在进行权限设计时,应遵循以下基本原则:

最小权限原则:用户和角色应只拥有完成工作所需的最小权限,避免过度授权。

最小化原则:权限设计应尽量简化,避免复杂的权限结构,降低管理难度。

一致性原则:权限设计应保持一致,避免出现权限冲突或重复。

可追溯性原则:权限设计应具备可追溯性,便于审计和问题排查。

三、权限设计的方法与策略

权限设计的方法与策略主要包括以下几种:

1. 基于角色的访问控制(RBAC)

RBAC是一种常见的权限设计方法,通过定义角色和权限,将角色分配给用户,实现权限控制。RBAC具有以下特点:

易于管理:角色可以集中管理,方便权限分配。

灵活性:可以根据业务需求调整角色和权限。

可扩展性:适用于大型信息系统。

2. 基于属性的访问控制(ABAC)

ABAC是一种基于用户属性、资源属性和环境条件动态评估权限的权限设计方法。ABAC具有以下特点:

灵活性:可以根据不同场景动态调整权限。

细粒度控制:可以针对特定属性进行权限控制。

安全性:适用于对安全性要求较高的场景。

3. 自主访问控制(DAC)

DAC是一种基于数据拥有者分配权限的权限设计方法。DAC具有以下特点:

简单易用:数据拥有者可以直接分配权限。

灵活性:适用于小型信息系统。

安全性:数据拥有者对数据的安全性负责。

四、权限设计的实现方法

权限设计的实现方法主要包括以下几种:

1. 数据库权限控制

通过数据库管理系统(DBMS)提供的权限控制功能,对数据库中的表、视图、存储过程等进行权限控制。

2. 应用程序权限控制

在应用程序层面,通过编程实现权限控制,例如使用权限控制框架、自定义权限控制逻辑等。

3. 网络权限控制

在网络层面,通过防火墙、入侵检测系统等设备对网络访问进行权限控制。

权限设计是信息系统安全的基础,对于保障数据安全、维护系统稳定运行具有重要意义。本文从权限设计的定义、重要性、原则、方法与策略、实现方法等方面进行了深入解析,旨在帮助读者构建安全、高效的信息系统。