kindeditor漏洞,风险、影响及修复方案

KindEditor是一款广泛使用的开源HTML可视化编辑器,但在其早期版本中存在多个文件上传漏洞,这些漏洞允许攻击者上传恶意文件,从而对网站安全造成威胁。以下是关于这些漏洞的详细信息:

1. 漏洞概述: 影响版本:主要影响KindEditor 4.1.5及更早版本。 漏洞类型:文件上传漏洞,允许上传.txt和.html文件。 受影响平台:包括PHP、ASP、JSP和ASP.NET等多种平台。

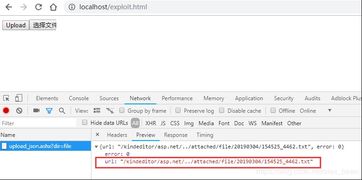

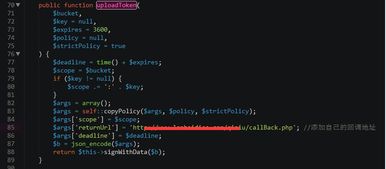

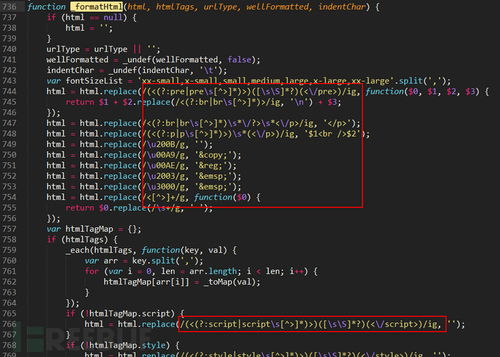

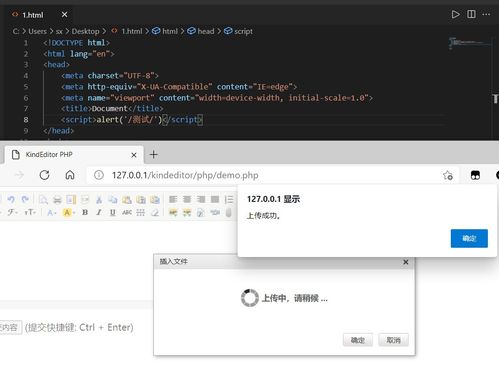

2. 漏洞详情: 上传功能页面:漏洞存在于KindEditor的`uploadbutton.html`页面,通过POST请求到`/upload_json.?dir=file`实现文件上传。 文件扩展名:允许上传的文件扩展名包括doc、docx、xls、xlsx、ppt、htm、html、txt、zip、rar、gz、bz2。 攻击方式:攻击者可以通过上传恶意的HTML文件,嵌套暗链接地址或XSS(跨站脚本)攻击代码,实现钓鱼攻击或网站劫持。

3. 复现步骤: 环境搭建:搭建一个包含KindEditor 4.1.5或更早版本的测试环境。 构造POC:使用CURL或其他工具构造一个恶意的HTML文件,通过KindEditor的上传接口上传该文件。 漏洞验证:上传后验证文件是否成功上传到服务器,并检查是否存在恶意行为。

4. 修复建议: 删除文件:删除`upload_json.`和`file_manager_json.`文件,防止恶意文件上传。 限制上传格式:修改代码,只允许上传图片和文本文件,禁止上传HTML文件。 专业处理:如果对网站代码不熟悉,可以寻求专业安全公司的帮助,如Sinesafe、绿盟、启明星辰、深信服等。

5. 其他信息: 相关CVE:CVE20171002024。 影响范围:漏洞影响范围较广,尤其是公司企业网站和政府事业单位网站,攻击者可能利用这些漏洞上传含有非法内容的HTML文件,进行百度快照劫持等恶意行为。

通过以上措施,可以有效减少KindEditor文件上传漏洞带来的安全风险。如果您的网站仍在使用受影响的版本,建议尽快升级或采取相应的修复措施。

深入解析KindEditor漏洞:风险、影响及修复方案

KindEditor是一款广泛使用的开源HTML可视化编辑器,因其易用性和强大的功能,被众多网站和应用程序所采用。然而,随着技术的发展,KindEditor也暴露出了一些安全漏洞,本文将深入解析这些漏洞,分析其风险和影响,并提供相应的修复方案。

一、KindEditor漏洞概述

KindEditor的漏洞主要集中在文件上传功能上,主要包括以下几种类型:

文件上传漏洞:攻击者可以通过上传恶意文件,如HTML、ASP等,实现对网站的攻击。

跨站脚本(XSS)漏洞:攻击者可以利用漏洞在用户浏览器中执行恶意脚本。

SQL注入漏洞:攻击者可以通过漏洞在数据库中执行恶意SQL语句。

二、漏洞风险与影响

KindEditor漏洞可能导致以下风险和影响:

网站被植入恶意代码,如木马、病毒等,对用户造成安全威胁。

网站被攻击者控制,用于传播恶意信息、进行网络攻击等。

用户隐私泄露,如个人信息、密码等被窃取。

网站信誉受损,影响用户信任度。

三、漏洞修复方案

升级KindEditor版本:及时升级到最新版本,修复已知漏洞。

限制文件上传类型:对上传的文件类型进行严格限制,如只允许上传图片、文档等。

对上传文件进行安全检测:对上传的文件进行安全检测,如病毒扫描、文件格式验证等。

使用安全编码规范:遵循安全编码规范,避免SQL注入、XSS等漏洞。

定期进行安全审计:定期对网站进行安全审计,及时发现并修复漏洞。

四、案例分析

2019年5月,某公司网站使用KindEditor编辑器,因漏洞导致网站被植入恶意代码,用户访问网站时会被跳转到恶意网站。

2020年7月,某论坛使用KindEditor编辑器,因漏洞导致用户上传的文件被恶意篡改,造成用户隐私泄露。

2021年3月,某电商平台使用KindEditor编辑器,因漏洞导致网站被攻击者控制,用于传播恶意信息。

KindEditor漏洞对网站安全构成了严重威胁,网站管理员应高度重视并采取有效措施进行修复。通过升级版本、限制文件上传类型、安全检测、遵循安全编码规范、定期进行安全审计等手段,可以有效降低KindEditor漏洞带来的风险。